La cybermenace qui pèse sur les petites et moyennes entreprises (PME) est plus dommageable financièrement que la menace combinée d’incendie, d’inondation et de grève des transports.

Alors que la vaste majorité des violations de cybersécurité signalées au cours des 18 derniers mois concernaient de grandes entreprises de renom partout dans le monde, ce sont les petites et moyennes entreprises qui sont de plus en plus dans la ligne de mire des criminels.

du Ponemon Institute, trois PME sur cinq ont subi une cyberattaque au cours des 12 derniers mois et une sur trois pense ne pas être en mesure de repousser les attaques.

Cybersecurity custome solutions

Solutions personnalisées

Adhérez à notre communauté de leaders d’opinion, de praticiens, d’étudiants et de passionnés de la cybersécurité. Partagez vos réflexions, astuces et outils pour la sécurité de l’information, la cybersécurité, la gestion des risques, la cybercriminalité, les carrières, la protection des renseignements personnels, etc.

RejoindreCommencez À Protéger Votre Entreprise Contre Les Cyberattaques

La technologie est un catalyseur qui donne aux entreprises la possibilité de fonctionner plus rapidement et plus efficacement que jamais. Faire des affaires dans cet environnement complexe et au rythme rapide exerce une pression supplémentaire sur les chefs d’entreprise et les leaders technologiques, qui doivent donc apprendre non seulement à naviguer dans ce nouveau paysage, mais aussi à se protéger dans cet environnement en constante évolution. Le paysage actuel de la cybersécurité est plus complexe que jamais, mais cela ne doit pas vous empêcher de vous affirmer. Quelles que soient vos capacités techniques ou la taille de votre entreprise, vous pouvez adopter certaines mesures de base pour améliorer votre cyberdéfense.

Nos Services

Cybersecurity Our services

Programme de sécurité de l’information

La mise en œuvre d’un programme de sécurité bien défini et robuste, adapté aux besoins précis de votre entreprise, permet d'assurer la confidentialité, l’intégrité, la disponibilité et la protection de vos données et de celles de vos clients. Nos services consultatifs sont axés sur la collaboration avec les chefs d'entreprise et les leaders technologiques pour développer et mettre en œuvre des programmes de sécurité. Nos consultants créeront un programme complet et une feuille de route de mise en œuvre qui reposent sur les pratiques exemplaires acceptées par l’industrie et sur les besoins précis de votre entreprise.

Notre Approche Standard Comprend Ce Qui Suit :

- Recueillir et analyser des données pour comprendre d’une part les buts et objectifs de l'entreprise et, d’autre part, les niveaux acceptables de goût du risque et de tolérance au risque de l’entreprise.

- Examiner les programmes, plans, politiques, procédures et contrôles de sécurité existants pour déterminer si les buts et objectifs de sécurité sont en harmonie avec ceux de l’entreprise et de l’industrie.

- Mener une évaluation de sécurité de haut niveau pour cerner la posture de sécurité actuelle de l’entreprise, ainsi que les menaces et les vulnérabilités à haut risque.

- Travailler en étroite collaboration avec les chefs d’entreprise et les leaders technologiques pour définir un objectif de niveau de maturité des capacités de sécurité basé sur les capacités et les besoins existants de l'entreprise.

- Cerner les écarts entre l’état actuel des capacités et ce qui est nécessaire à l’atteinte du niveau de maturité cible.

- Identifier les personnes et cerner les politiques, les procédures, les processus, les contrôles et les technologies nécessaires à l’atteinte du niveau de maturité cible.

- Dresser un plan de mise en œuvre par étapes et rédiger une feuille de route.

Services d’évaluation des risques

Un volet essentiel de tout programme de sécurité de l’information est la façon dont l’organisation gère les risques. La gestion des risques suppose l’identification, l’évaluation, le traitement, la surveillance et le suivi des risques. Puisqu’il est impossible de gérer ce dont vous n’avez pas connaissance, il est essentiel d’entreprendre toute tentative de gestion des risques en menant une évaluation des risques pour cerner, évaluer et hiérarchiser les risques qui pèsent sur les ressources d’information de l'organisation. Pour s'assurer qu'une évaluation complète est effectuée, il importe d’inclure les processus, les technologies et le personnel mobilisés pour l’évaluation. Nos consultants mèneront une évaluation des risques adaptée aux besoins précis de votre entreprise et de votre industrie.

Notre Approche Standard Comprend Ce Qui Suit :

- Compiler une liste des ressources d’information de l'organisation.

- Effectuer une analyse des incidences sur les activités pour comprendre la véritable valeur de chaque élément d’actif.

- Créer des scénarios de risque pour cerner les menaces et les vulnérabilités.

- Combiner des approches qualitatives et quantitatives pour estimer la probabilité et l’incidence éventuelle du risque.

- Formuler des recommandations quant à la façon de traiter le risque (éviter, transférer, atténuer, accepter).

- Fournir un registre des risques qui documente chaque risque, sa probabilité, son incidence et un ordre de priorité attribué à chaque risque.

Formation de sensibilisation à la sécurité

Les employés représentent une part importante de l’angle d’attaque au sein d’une organisation et demeurent la plus grande vulnérabilité à la cybersécurité, étant fréquemment ciblés par les attaquants. S'assurer que les employés ont les connaissances et les compétences voulues pour se prémunir et défendre l'organisation contre les menaces constitue un volet essentiel de tout programme de sécurité et une exigence pour les organisations qui doivent se conformer aux réglementations gouvernementales et industrielles (FISMA, PCI, HIPAA ou la loi Sarbanes-Oxley). Un bon programme de sensibilisation à la sécurité renseignera les employés sur les politiques, les procédures, les normes, les lignes directrices et les pratiques exemplaires de l’industrie en ce qui a trait à l’utilisation des technologies de l’information. Un élément essentiel (mais souvent négligé) de la formation axée sur la sensibilisation à la sécurité porte sur les mesures à adopter en cas de brèche de données. Les minutes et les heures qui suivent la découverte d’une brèche de données sont critiques non seulement afin d’empêcher la propagation de l'attaque, mais également afin de veiller à ce que l’environnement demeure intact en vue de l’enquête judiciaire qui s’ensuivra. Nos consultants élaboreront un programme complet de sensibilisation à la sécurité et offriront une formation sur mesure à votre entreprise.

Notre Approche Standard Comprend Ce Qui Suit :

- Concevoir un programme conforme aux lois et aux règlements qui s’appliquent à votre entreprise.

- Ne rien laisser au hasard, ce qui englobe la sécurité physique, la protection par mot de passe, la protection anti-hameçonnage et le piratage psychologique.

- Offrir une formation basée sur les rôles et qui inclut tous les rôles au sein de l'organisation.

- Diversifier le contenu de la formation et les méthodes de prestation qui incluent des séances dirigées par un instructeur, une formation adaptée au rythme de chacun, des simulations et des jeux.

- Rendre la formation intrigante et divertissante.

Audit de sécurité de l'information

Un audit de sécurité de l’information consiste en une évaluation technique structurée, systématique et mesurable de la manière dont la politique de sécurité de l’organisation est appliquée. Cela fait partie du processus continu de définition et de mise à jour des politiques de sécurité efficaces. Les audits de sécurité offrent un moyen juste et mesurable d’examiner le niveau de sécurité d’une organisation. En effectuant un audit de sécurité, votre organisation peut cerner et pallier les risques avant qu’ils ne soient compromis. Laissez nos consultants effectuer un audit de sécurité complet pour révéler les faiblesses et les failles qui existent au sein de votre organisation en matière de sécurité et pour découvrir la cause de la non conformité afin d'établir un programme de sécurité efficace.

Notre Approche Standard Comprend Ce Qui Suit :

- Évaluer les politiques, procédures et contrôles de sécurité pour déterminer leur efficacité opérationnelle.

- Réaliser des tests d’intrusion.

- Mener des audits de configurations de pare-feu, du code du site Web et des applications mobiles.

- Cerner les lacunes, en matière de contrôle interne et de réglementation, qui pourraient exposer l’organisation à des risques.

- Produire un rapport d’audit détaillé.

Gestion des points terminaux

L’un des moyens les plus courants et les plus simples pour un cybercriminel d’accéder à vos systèmes et à vos applications est d’exploiter les vulnérabilités logicielles connues sur vos postes de travail. Environ 30 à 40 nouvelles vulnérabilités logicielles sont publiées chaque jour!

Alors que la plupart des organisations savent que leurs points terminaux sont menacés, nombre d’entre elles ne parviennent pas à mettre en œuvre des mesures de sécurité suffisantes par manque de temps et de ressources ou en raison de contraintes budgétaires.

Notre service de gestion des points terminaux vous permet d’externaliser toutes les tâches ingrates liées à la gestion de ces appareils tout en conservant la visibilité et la transparence dans l’ensemble de votre entreprise.

Nos Services Comprennent Ce Qui Suit :

Cybersecurity Vulnerability Management

Gestion des vulnérabilités

- Vous obtenez une évaluation continue des risques sans que cela n’ait d’incidence sur les ressources du système ou du réseau

- Vous obtenez un aperçu de la posture de sécurité et vous alignez l’entreprise sur les politiques de sécurité de l’organisation

- Vous palliez automatiquement les risques

Gestion des correctifs

- Identifier et déployer les correctifs automatiquement

- Maintenir à jour tous les principaux systèmes d’exploitation (Windows, Linux et Mac OS X) ainsi que les applications tierces

- Détecter et corriger les écarts de configuration, notamment les politiques de mot de passe et la force de cryptage

Gestion de la conformité

- Respecter la conformité aux normes réglementaires

- PCI, HIPAA, NIST 800-171, NIST 800-53

- Normes de configuration personnalisées

- Corriger automatiquement les écarts de conformité afin que votre organisation demeure conforme aux normes

Gestion des ressources

- Suivre les ressources logicielles et matérielles

- Suivre les nouvelles installations et les modifications apportées aux paramètres de configuration

- Gérer et optimiser les licences logicielles et les coûts

- Obtenir la liste noire des applications malveillantes qui apparaissent dans l’inventaire

Gestion des points terminaux

- Obtenir une visibilité sur l’état des systèmes de points terminaux, avec des centaines de contrôles intégrés

- Rassembler les détails du réseau et la carte des appareils

- Rechercher la présence de données sensibles, par exemple les données de carte de crédit, les numéros de sécurité sociale, etc.

- Déployer des logiciels, bloquer des applications et des appareils

Détection des menaces et réponses à ces menaces

- Détecter les indicateurs d'attaque (IoA) et les indicateurs de compromission (IoC)

- Exécuter des requêtes pour déceler un comportement anormal ou une activité réseau inhabituelle qui a toutes les apparences d’une attaque

- Contrecarrer les attaques en cours en bloquant les applications, en supprimant les processus et en nettoyant les dossiers de démarrage

Legal Technology: Is data privacy a realistic goal?

Download Now

Privacy, Confidentiality, and the Law

Download Now

Data Protection Guide

Download the whitepaper

The Ransomware – How to Prepare and Defend

Download the whitepaper

Discover the Benefits of Managed SOC Services for SMBs

Download the whitepaper

Video Source:

https://www.ftc.gov/tips-advice/business-center/small-businesses/cybersecurity/videos

SMBs, learn how you can begin to build your plan

Download eBook

Our services

Évaluer Et Planifier

Sensibiliser Et Préparer

Surveiller Et Mesurer

Programme de sécurité de l’information

La mise en œuvre d’un programme de sécurité bien défini et robuste, adapté aux besoins précis de votre entreprise, permet d'assurer la confidentialité, l’intégrité, la disponibilité et la protection de vos données et de celles de vos clients. Nos services consultatifs sont axés sur la collaboration avec les chefs d'entreprise et les leaders technologiques pour développer et mettre en œuvre des programmes de sécurité. Nos consultants créeront un programme complet et une feuille de route de mise en œuvre qui reposent sur les pratiques exemplaires acceptées par l’industrie et sur les besoins précis de votre entreprise.

Notre Approche Standard Comprend Ce Qui Suit :

- Recueillir et analyser des données pour comprendre d’une part les buts et objectifs de l'entreprise et, d’autre part, les niveaux acceptables de goût du risque et de tolérance au risque de l’entreprise.

- Examiner les programmes, plans, politiques, procédures et contrôles de sécurité existants pour déterminer si les buts et objectifs de sécurité sont en harmonie avec ceux de l’entreprise et de l’industrie.

- Mener une évaluation de sécurité de haut niveau pour cerner la posture de sécurité actuelle de l’entreprise, ainsi que les menaces et les vulnérabilités à haut risque.

- Travailler en étroite collaboration avec les chefs d’entreprise et les leaders technologiques pour définir un objectif de niveau de maturité des capacités de sécurité basé sur les capacités et les besoins existants de l'entreprise.

- Cerner les écarts entre l’état actuel des capacités et ce qui est nécessaire à l’atteinte du niveau de maturité cible.

- Identifier les personnes et cerner les politiques, les procédures, les processus, les contrôles et les technologies nécessaires à l’atteinte du niveau de maturité cible.

- Dresser un plan de mise en œuvre par étapes et rédiger une feuille de route.

Services d’évaluation des risques

Un volet essentiel de tout programme de sécurité de l’information est la façon dont l’organisation gère les risques. La gestion des risques suppose l’identification, l’évaluation, le traitement, la surveillance et le suivi des risques. Puisqu’il est impossible de gérer ce dont vous n’avez pas connaissance, il est essentiel d’entreprendre toute tentative de gestion des risques en menant une évaluation des risques pour cerner, évaluer et hiérarchiser les risques qui pèsent sur les ressources d’information de l'organisation. Pour s'assurer qu'une évaluation complète est effectuée, il importe d’inclure les processus, les technologies et le personnel mobilisés pour l’évaluation. Nos consultants mèneront une évaluation des risques adaptée aux besoins précis de votre entreprise et de votre industrie.

Notre Approche Standard Comprend Ce Qui Suit :

- Compiler une liste des ressources d’information de l'organisation.

- Effectuer une analyse des incidences sur les activités pour comprendre la véritable valeur de chaque élément d’actif.

- Créer des scénarios de risque pour cerner les menaces et les vulnérabilités.

- Combiner des approches qualitatives et quantitatives pour estimer la probabilité et l’incidence éventuelle du risque.

- Formuler des recommandations quant à la façon de traiter le risque (éviter, transférer, atténuer, accepter).

- Fournir un registre des risques qui documente chaque risque, sa probabilité, son incidence et un ordre de priorité attribué à chaque risque.

Formation de sensibilisation à la sécurité

Les employés représentent une part importante de l’angle d’attaque au sein d’une organisation et demeurent la plus grande vulnérabilité à la cybersécurité, étant fréquemment ciblés par les attaquants. S'assurer que les employés ont les connaissances et les compétences voulues pour se prémunir et défendre l'organisation contre les menaces constitue un volet essentiel de tout programme de sécurité et une exigence pour les organisations qui doivent se conformer aux réglementations gouvernementales et industrielles (FISMA, PCI, HIPAA ou la loi Sarbanes-Oxley). Un bon programme de sensibilisation à la sécurité renseignera les employés sur les politiques, les procédures, les normes, les lignes directrices et les pratiques exemplaires de l’industrie en ce qui a trait à l’utilisation des technologies de l’information. Un élément essentiel (mais souvent négligé) de la formation axée sur la sensibilisation à la sécurité porte sur les mesures à adopter en cas de brèche de données. Les minutes et les heures qui suivent la découverte d’une brèche de données sont critiques non seulement afin d’empêcher la propagation de l'attaque, mais également afin de veiller à ce que l’environnement demeure intact en vue de l’enquête judiciaire qui s’ensuivra. Nos consultants élaboreront un programme complet de sensibilisation à la sécurité et offriront une formation sur mesure à votre entreprise.

Notre Approche Standard Comprend Ce Qui Suit :

- Concevoir un programme conforme aux lois et aux règlements qui s’appliquent à votre entreprise.

- Ne rien laisser au hasard, ce qui englobe la sécurité physique, la protection par mot de passe, la protection anti-hameçonnage et le piratage psychologique.

- Offrir une formation basée sur les rôles et qui inclut tous les rôles au sein de l'organisation.

- Diversifier le contenu de la formation et les méthodes de prestation qui incluent des séances dirigées par un instructeur, une formation adaptée au rythme de chacun, des simulations et des jeux.

- Rendre la formation intrigante et divertissante.

Audit de sécurité de l'information

Un audit de sécurité de l’information consiste en une évaluation technique structurée, systématique et mesurable de la manière dont la politique de sécurité de l’organisation est appliquée. Cela fait partie du processus continu de définition et de mise à jour des politiques de sécurité efficaces. Les audits de sécurité offrent un moyen juste et mesurable d’examiner le niveau de sécurité d’une organisation. En effectuant un audit de sécurité, votre organisation peut cerner et pallier les risques avant qu’ils ne soient compromis. Laissez nos consultants effectuer un audit de sécurité complet pour révéler les faiblesses et les failles qui existent au sein de votre organisation en matière de sécurité et pour découvrir la cause de la non conformité afin d'établir un programme de sécurité efficace.

Notre Approche Standard Comprend Ce Qui Suit :

- Évaluer les politiques, procédures et contrôles de sécurité pour déterminer leur efficacité opérationnelle.

- Réaliser des tests d’intrusion.

- Mener des audits de configurations de pare-feu, du code du site Web et des applications mobiles.

- Cerner les lacunes, en matière de contrôle interne et de réglementation, qui pourraient exposer l’organisation à des risques.

- Produire un rapport d’audit détaillé.

Gestion des points terminaux

L’un des moyens les plus courants et les plus simples pour un cybercriminel d’accéder à vos systèmes et à vos applications est d’exploiter les vulnérabilités logicielles connues sur vos postes de travail. Environ 30 à 40 nouvelles vulnérabilités logicielles sont publiées chaque jour!

Alors que la plupart des organisations savent que leurs points terminaux sont menacés, nombre d’entre elles ne parviennent pas à mettre en œuvre des mesures de sécurité suffisantes par manque de temps et de ressources ou en raison de contraintes budgétaires.

Notre service de gestion des points terminaux vous permet d’externaliser toutes les tâches ingrates liées à la gestion de ces appareils tout en conservant la visibilité et la transparence dans l’ensemble de votre entreprise.

Nos Services Comprennent Ce Qui Suit :

Cybersecurity Vulnerability Management

Gestion des vulnérabilités

- Vous obtenez une évaluation continue des risques sans que cela n’ait d’incidence sur les ressources du système ou du réseau

- Vous obtenez un aperçu de la posture de sécurité et vous alignez l’entreprise sur les politiques de sécurité de l’organisation

- Vous palliez automatiquement les risques

Gestion des correctifs

- Identifier et déployer les correctifs automatiquement

- Maintenir à jour tous les principaux systèmes d’exploitation (Windows, Linux et Mac OS X) ainsi que les applications tierces

- Détecter et corriger les écarts de configuration, notamment les politiques de mot de passe et la force de cryptage

Gestion de la conformité

- Respecter la conformité aux normes réglementaires

- PCI, HIPAA, NIST 800-171, NIST 800-53

- Normes de configuration personnalisées

- Corriger automatiquement les écarts de conformité afin que votre organisation demeure conforme aux normes

Gestion des ressources

- Suivre les ressources logicielles et matérielles

- Suivre les nouvelles installations et les modifications apportées aux paramètres de configuration

- Gérer et optimiser les licences logicielles et les coûts

- Obtenir la liste noire des applications malveillantes qui apparaissent dans l’inventaire

Gestion des points terminaux

- Obtenir une visibilité sur l’état des systèmes de points terminaux, avec des centaines de contrôles intégrés

- Rassembler les détails du réseau et la carte des appareils

- Rechercher la présence de données sensibles, par exemple les données de carte de crédit, les numéros de sécurité sociale, etc.

- Déployer des logiciels, bloquer des applications et des appareils

Détection des menaces et réponses à ces menaces

- Détecter les indicateurs d'attaque (IoA) et les indicateurs de compromission (IoC)

- Exécuter des requêtes pour déceler un comportement anormal ou une activité réseau inhabituelle qui a toutes les apparences d’une attaque

- Contrecarrer les attaques en cours en bloquant les applications, en supprimant les processus et en nettoyant les dossiers de démarrage

Certification Du Modèle De Maturité De La Cybersécurité – CMMC

Abonnez-vous aux mises à jour de la CMMC

Qu’est-Ce Que La CMMC ?

Le Bureau du sous-secrétaire à la Défense pour les acquisitions et le maintien en puissance, ou USD (A&S), a collaboré avec les parties prenantes du DoD, les centres de recherche affiliés à une université (UARC), les centres de recherche et de développement financés par le gouvernement fédéral (FFRDC) et l’industrie pour instaurer une nouvelle exigence imposée aux contractants existants du DoD, qui vient remplacer le modèle actuel d'auto-attestation.

Le nouveau modèle publié par le ministère de la Défense (DoD) est le Cybersecurity Maturity Model Certification (CMMC). La CMMC a pour but de veiller à ce que des niveaux appropriés de contrôle et de processus de cybersécurité soient adoptés et soient suffisants pour protéger les informations non classifiées contrôlées (CUI) de l’infrastructure industrielle de défense (DIB).

Le DoD prévoit de migrer vers le nouveau cadre CMMC en 2020. La CMMC servira de mécanisme de vérification pour s’assurer que des niveaux appropriés de pratiques et de processus de cybersécurité sont en place pour protéger les informations non classifiées contrôlées (CUI) des réseaux des partenaires de l’industrie du Ministère. Les CUI sont des informations que le gouvernement crée ou possède, ou qu’une entité crée ou possède pour le gouvernement ou en son nom, qu’une loi, un règlement ou une politique gouvernementale permet à une agence de gérer, ou l’y oblige, à l’aide de contrôles en matière de protection ou de diffusion. Les ressources pertinentes, y compris la formation en ligne visant une meilleure compréhension des informations non classifiées contrôlées, sont accessibles sur le site Web des Archives nationales.

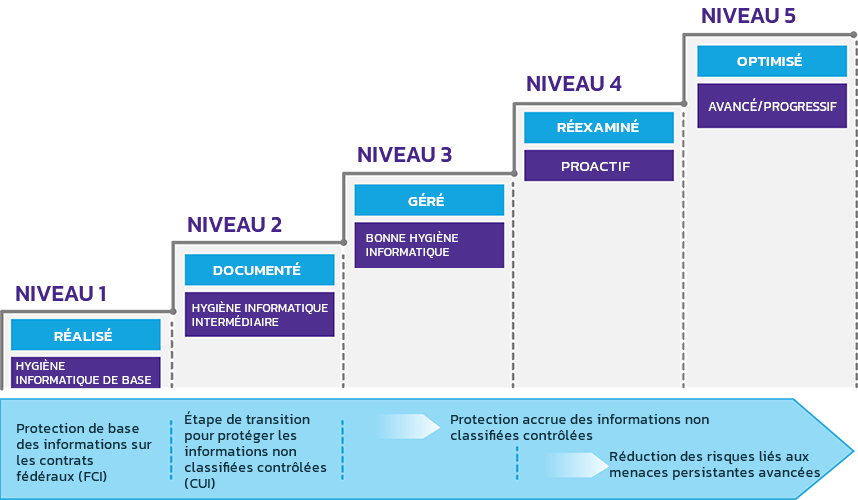

L'objectif de la CMMC est de combiner diverses normes de contrôle de la cybersécurité telles que NIST SP 800-171, NIST SP 800-53, ISO 27001, ISO 27032, AIA NAS9933 et autres en une seule norme unifiée pour la cybersécurité. En plus des normes de contrôle de la cybersécurité, la CMMC permettra aussi de mesurer la maturité de l’officialisation des pratiques et des processus de cybersécurité d’une entreprise. La CMMC englobe plusieurs niveaux de maturité de l’hygiène de cybersécurité allant des niveaux de base à avancé « Basic Cybersecurity Hygiene » (niveau de base) à « Advanced » (niveau avancé).

Pourquoi Le DoD A Créé La CMMC

L’adoption de la CMMC est la dernière étape franchie par le ministère de la Défense (DoD) pour exiger que les entrepreneurs privés du DoD adoptent des normes et des pratiques de cybersécurité dans le cadre de l’initiative menée par le gouvernement pour protéger la chaîne d’approvisionnement de la défense américaine contre les cybermenaces étrangères et intérieures et pour réduire le risque global de sécurité du secteur.

Faits Saillants De La CMMC

- Norme unique utilisée pour tous les contrats du DoD à partir de 2020-2021.

- Le niveau CMMC requis sera contenu dans les sections L et M de l’appel d’offres à partir du milieu de l'année 2020

- Tous les entrepreneurs du DoD devront obtenir leur certification CMMC en passant un audit CMMC qui permettra de vérifier s’ils ont atteint le niveau de cybersécurité approprié pour leur entreprise. Il s’agira d’une exigence « feu vert/feu rouge » pour toute organisation qui souhaite conclure des contrats avec le ministère de la Défense.

- L'auto-certification n’est pas autorisée. Un organisme tiers indépendant certifié réalisera l’audit.

- La CMMC comporte cinq (5) niveaux d’hygiène de base (niveau 1) à avancé (niveau 5). La plupart des appels d’offres devraient exiger une certification de niveau 1 à 3.

- Le coût de la certification n’a pas encore été déterminé. Le coût et l’évaluation connexe évolueront probablement en fonction du niveau demandé.

- L’objectif est que la CMMC soit rentable et abordable pour les petites entreprises désireuses de la mettre en œuvre en optant pour les niveaux moins élevés.

Résumé Des Niveaux CMMC

Domaines CMMC

Le modèle CMMC se compose de 17 domaines. La majorité de ces domaines CMMC proviennent de la Federal Information Processing Standard (FIPS) et du NIST SP 800-171.

Niveaux De Pratique

Les Pratiques

Que Souhaitez-Vous Savoir?

Même si votre organisation ne gère pas les informations non classifiées contrôlées (CUI), toutes les entreprises faisant affaire avec le DoD doivent être certifiées. Le niveau de certification exigé dépendra de la quantité d’informations non classifiées contrôlées qu’une entreprise gère ou traite.

- Le gouvernement déterminera le niveau de certification approprié pour les contrats qu’il administre. Le niveau CMMC requis sera contenu dans les sections L et M de la demande de propositions (DDP).

- Tous les entrepreneurs du DoD devront obtenir leur certification CMMC en se soumettant à un audit CMMC permettant de vérifier s’ils ont atteint le niveau de cybersécurité approprié pour leur entreprise.

- Il n'y a pas d'auto-certification. Les certifications ne seront admises que par le biais des audits CMMC.

- Votre entreprise devra s’adresser directement à un organisme de certification commerciale tiers accrédité et indépendant pour pouvoir bénéficier de l’évaluation CMMC. Votre entreprise précisera le niveau de certification demandé en fonction de ses propres exigences commerciales précises.

- La certification sera attribuée au niveau CMMC approprié une fois démontrées la maturité appropriée des capacités et la maturité organisationnelle à la satisfaction de l’évaluateur et du certificateur.

- Le coût de la certification n'a pas encore été déterminé. Le coût et l’évaluation connexe évolueront probablement en fonction du niveau demandé. Le coût de la certification sera considéré comme un coût admissible et remboursable et ne sera pas prohibitif.

- Votre niveau de certification sera rendu public. Cependant, les détails concernant des résultats spécifiques ne seront pas accessibles au public. Le DoD pourra visualiser votre niveau de certification.

- La durée d’une certification est encore à l’étude.

- Si votre entreprise est certifiée et qu’elle devient par la suite compromise, vous ne perdrez pas votre certification. Cependant, selon les circonstances de la compromission et la direction du gestionnaire de programme gouvernemental, il se peut que vous soyez assujetti à une nouvelle certification.

- Engagez un partenaire comme PamTen pour vous aider à vous préparer à la précertification. Nous travaillerons en partenariat avec vous pour déterminer votre niveau de maturité de haut niveau, établir les pratiques exemplaires d’hygiène de cybersécurité et mettre en œuvre un programme de cybersécurité pour préparer votre organisation. Communiquez avec nous dès maintenant pour savoir comment PamTen peut vous être utile.

Jalons Importants

La version 0.7 du cadre CMMC a été publiée le 6 décembre 2019. Cette version comprend les niveaux CMMC 1 à 5 ainsi que la discussion et la clarification connexes pour un sous-ensemble de pratiques et de processus. En juin 2020, l’industrie devrait commencer à voir les exigences de la CMMC dans le cadre des demandes de renseignements. La mise en œuvre initiale de la CMMC se fera uniquement au sein du DoD.

- Hiver/printemps 2020-2021 – Déploiement de l’écosystème numérique

- Hiver 2020/2021 – Formation certifiée

- Automne 2020 – Critères de formation publiés

- 2 septembre 2020 – L’organisme d’accréditation de la CMMC autorise les 11 premiers éditeurs partenaires sous licence (LPP) à fournir un programme de certification

- 31 août 2020 - L’organisme d’accréditation de la CMMC a annoncé avoir signé un protocole d’entente avec Dun & Bradstreet afin de mener, en tant que partenaire, des vérifications des antécédents financiers et de propriété pour les organisations qui demandent l’accréditation par l’organisme d’accréditation de la CMMC.

- 30 janvier 2020 – Publication du modèle CMMC v1.0

- 27 janvier 2020 – Annonce du conseil d’administration de l’organisme d’accréditation de la CMMC

- 6 décembre 2019 – Lancement de la version CMMC v0.7

- 4 décembre 2019 – Tenue de la réunion de suivi de l’organisme d’accréditation

- 19 novembre 2019 – Tenue de la réunion de lancement de l’organisme d’accréditation

- 8 novembre 2019 – Lancement de la version CMMC v0.6

- 10 octobre 2019 – Organisme d’accréditation CMMC RFI (Demande d’information)

- 5 septembre 2019 – Lancement de la version CMMC v0.4

Références

- Comprendre les informations non classifiées contrôlées – https://www.archives.gov/cui/training.html

- Securing Defense – Critical Supply Chains https://www.ndia.org/-/media/sites/policy-issues/cmmc-brief—5-jun-19.ashx?la=en

- Site Web portant sur la CMMC – https://dodcio.defense.gov/CMMC/

- FAQ CMMC – https://dodcio.defense.gov/CMMC/FAQ/

- Le site Web de l’organisme d’accréditation de la certification du modèle de maturité de la cybersécurité (CMMC-AB) - https://dodcio.defense.gov/CMMC/

- Download CMMC version v2.0 – https://dodcio.defense.gov/CMMC/

Nous Joindre

https://www.pamten.com/

500 College Road East, Suite 234,

Princeton, NJ – 08540, USA

609-212-0524

cybersecurity@pamten.com

Ressources En Matière De Cybersécurité

Cybersecurity Free Resources

Ressources gratuites

https://staysafeonline.org/programs/cybersecure-my-business/

– National Cyber Security Alliance program helping small and medium-sized businesses (SMBs) learn to be safer and more secure online.

https://www.ftc.gov/tips-advice/business-center/small-businesses

– Federal Trade Commission guide and resources for protecting small businesses.

https://www.nist.gov/itl/smallbusinesscyber

– National Institute of Standards and Technology (NIST) The small business cybersecurity corner provides free information produced by federal agencies, including NIST and several primary contributors, as well non-profit organizations and several for-profit companies.

https://www.cisa.gov/cyber-guidance-small-businesses

– Federal Department of Homeland Security (DHS) guides and links to resources for small business including best practices and technical guidance.

– List of websites and whether they support 2FA.

– NJ Cybersecurity and Communications Integration Cell (NJCCIC) is the State’s one-stop shop for cybersecurity information sharing, threat analysis, and incident reporting.

– FBI’s service organization for partnership between private sector and FBI in promoting awareness and best practices against cybercrime. Open to businesses and individuals.

https://www.cisecurity.org/cybersecurity-tools/

– Center for Internet Security, Inc. is a non-profit entity that harnesses the power of a global IT community to safeguard private and public organizations against cyber threats.

Training

https://register.graduateschool.edu/modules/shop/index.html?action=courseBrowse&CatalogID=57

– The Federal Virtual Training Environment (FedVTE) provides free courses without login requirements.

https://www.fbi.gov/investigate/cyber

– FBI overview for areas of cybercrime with resources for training of all ages in best practices.

– Cybrary provides thousands of free online Cyber Security training classes.

https://www.sans.org/security-awareness-training/resources

SANS free security awareness posters, videos, and resources

– Try Hack Me provides hands on learning paths in multiple areas of cybersecurity. Includes intro courses for those with no experience in cybersecurity as well as advanced techniques for experienced learners.

– Pluralsight provides in-depth learning paths for specific topics

https://www.linkedin.com/learning

– LinkedIn Learning provides expert-led courses across a variety of online class topics for every step of your career.

https://www.eccouncil.org/train-certify/

– The EC-Council offers training and certification programs

https://www.isc2.org/certifications/cc

– The International Information System Security Certification Consortium provides training and certification programs.

Formal Education

https://www.usnews.com/best-colleges/rankings/computer-science/cybersecurity

– Best Undergraduate Cybersecurity Programs

https://fortune.com/education/information-technology/best-masters-in-cybersecurity/

– Best Master’s in Cybersecurity Degrees in 2023

– 50 Best universities for cybersecurity and information assurance.

IT Security Frameworks

NIST

https://www.nist.gov/cyberframework/framework

– Framework documents

https://www.nist.gov/cyberframework/new-framework

– For those who are new to the framework

ISO

https://www.iso.org/standard/73906.html

– ISO/IEC 27001

https://www.iso.org/standard/27001

– ISO/IEC 27001

https://www.iso.org/standard/54533.html

– ISO/IEC 27002

https://www.cisecurity.org/controls/

– CIS Critical Security Controls

https://complianceforge.com/grc/nist-800-53-vs-iso-27002-vs-nist-csf-vs-scf

– Comparison of the most widely used frameworks

IT Security Policies

https://resources.infosecinstitute.com/topic/key-elements-information-security-policy/

– Key elements of an information security policy

https://www.sans.org/reading-room/whitepapers/policyissues/paper/509

– Building and implementing a security policy

– An Incremental Approach to Building an Information Security Program

Security Policy Templates

https://www.sans.org/information-security-policy/

– SANS Security Policy Templates

https://www.healthit.gov/topic/privacy-security-and-hipaa/privacy-security-resources-tools

– Information Security Policy Template

– Information security policies from a variety of higher education institutions

Rapports d'incidents

– List of federal agencies that investigate computer hacking, fraud and other internet-related crime

https://www.ic3.gov/Home/Index

– FBI Internet Crime Compliant Center (IC3) accepts online Internet crime complaints from either the actual victim or from a third party to the complainant.

– FraudSupport.org is a program created by the Cybercrime Support Network to provide assistance to both individual and small business cybercrime victims. FraudSupport.org will lead cybercrime victims through the Report, Recover and Reinforce process after an incident occurs.

– Federal Trade Commission guide with steps to take once a breach has occurred

Veuillez vous abonner pour obtenir les dernières mises à jour S'abonner à

Veuillez vous inscrire à notre communauté de cybersécurité Enregistrer